点对点网络(P2P)具有多种优点,这些优点使其在许多应用场景中非常受欢迎。以下是几个主要的优点:

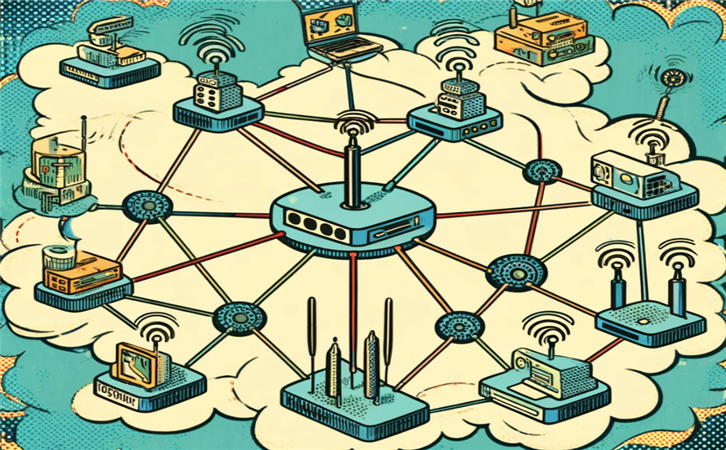

- 去中心化:点对点网络没有中央服务器,所有节点都是平等的,能够直接通信和交换数据。这种架构减少了单点故障的风险,并降低了维护成本。

- 高性能/价格比:由于节点可以动态地根据网络带宽、节点数量和负载进行调整,P2P网络通常能提供较高的性能与成本效益。

- 自组织性:节点之间的连接是动态建立和维护的,网络能够自动适应节点的加入和离开,具备较强的鲁棒性和可扩展性。

- 高度可靠性:即使某个节点出现故障,其他节点仍然可以正常工作,从而保证了整个网络的稳定性。

- 易于部署应用程序:在点对点网络中,每个节点既是客户端也是服务器,这使得在端点部署应用程序变得更加容易。

- 无需昂贵基础设施:与传统的客户端-服务器模式相比,P2P网络不需要构建和维护昂贵的基础设施,因此初始费用较低。

- 抗攻击能力:由于其去中心化的特性,P2P网络难以被单一攻击者完全控制或关闭。

- 资源优化利用:所有节点都可以提供资源,包括带宽、存储空间和计算能力,从而提高了资源的利用率。

- 快速恢复能力:P2P网络能够在面对突发情况时迅速恢复,减少因设备或子网故障导致的服务中断时间。

通过以上几点可以看出,点对点网络因其去中心化、高可靠性和低成本等优势,在文件共享、流媒体传输以及实时通信等领域得到了广泛应用。

一、 点对点网络在去中心化方面的具体实现机制是什么?

点对点网络(P2P)在去中心化方面的具体实现机制主要通过以下几个方面来体现:

- 分布式节点管理:P2P网络中的每个节点都具有相等的地位,它们相互之间直接通信和共享资源,而不是依赖中央服务器进行控制。这种架构消除了单点故障,并增强了系统的鲁棒性。

- 分布式哈希表(DHT)技术:DHT是一种用于节点管理和数据共享的技术,它允许每个节点掌握部分网络信息,从而提高查询效率并避免拥塞问题。例如,在BitTorrent等基于DHT的P2P文件共享协议中,使用预定义的规则将节点链接起来,有效地解决了查询问题。

- 去中心化架构:与集中式架构不同,去中心化架构允许多个节点相互响应请求,无需中央服务器。这种架构具有良好的扩展性和抗攻击能力,因为攻击者很难禁用整个网络。

- 区块链技术的应用:以太坊和比特币等区块链平台采用了P2P网络架构,通过分布式账本技术实现去中心化的交易、智能合约执行和数据存储。这些平台利用区块链技术确保了数据的安全性和透明度。

- 物理基础设施的去中心化:DePIN项目通过创建点对点网络,让个人贡献自己的物理资源并拥有共享控制权,实现了现实世界中物理基础设施的去中心化和自主决策。这不仅减少了对单一机构的依赖,还促进了灵活高效的社区管理。

- VPN和Mesh VPN的应用:P2P VPN和Mesh VPN可以构建去中心化网络基础设施服务,优化应用场景如远程办公、视频会议、云游戏等。这些技术通过自建去中心化网络应用(DApp),提升了客户端互联互通的能力。

二、 如何量化点对点网络的性能与成本效益比?

量化点对点网络的性能与成本效益比需要综合考虑多个关键指标,这些指标包括带宽、存储(复制)、处理成本、路径长度和结果质量。此外,还需要关注其他常见的网络性能评估指标,如速率、吞吐量、时延、利用率等。

具体来说,带宽是衡量网络传输速率的重要指标,通常以比特每秒(b/s)为单位表示。吞吐量则反映了网络在单位时间内能够处理的数据量,是评估网络效率的一个重要参数。时延包括往返时延和路径长度,前者是指数据包从发送方到接收方再返回发送方所需的时间,后者则是指数据在网络中经过的节点数量。

为了全面评估点对点网络的性能,还需要考虑丢包率和抖动这两个指标。丢包率是指在网络传输过程中丢失的数据包比例,而抖动则描述了数据传输时间的波动情况。

在进行成本效益分析时,除了上述技术指标外,还应考虑网络的维护和运营成本。例如,存储和处理成本直接影响到整体的经济性。因此,在量化点对点网络的性能与成本效益比时,不仅要关注其技术性能指标,还要结合实际的经济投入和产出进行综合评估。

三、 点对点网络自组织性的技术原理和实际应用案例有哪些?

点对点网络(P2P)是一种去中心化的通信模式,其技术原理和实际应用案例如下:

1. 技术原理

- 无中心服务器:P2P网络没有中央服务器,每个节点既是客户端也是服务器,依靠用户群进行信息交换。

- 分布式架构:P2P网络具有分布式、去中心化的特点,节点之间通过直接连接进行数据传输,而不是依赖少数几台服务器。

- 自组织性:P2P网络中的节点可以自主组织,根据网络的拓扑结构和节点之间的连接关系,自动选择最佳路径进行数据传输,提高网络的稳定性和容错性。

- 计算能力和带宽共享:P2P技术依赖网络中参与者的计算能力和带宽,而不是集中资源于少数服务器上。

2. 实际应用案例

- 文件分享软件:各种档案分享软件广泛使用了P2P技术,用户可以通过P2P网络直接下载或上传文件,而不必经过中央服务器。

- 实时媒体业务:例如VoIP(Voice over Internet Protocol),利用P2P技术实现高质量的语音通话和视频会议。

- WebRTC:谷歌提出的WebRTC技术允许用户通过浏览器建立点对点连接,支持网页文件分享和其他实时通信功能。

- 无人机通信:远传融创开发的sprintlink系统专为无人机设计,采用点对多点组网方式,满足复杂传输需求如多收、多跳、双控和中继等。

四、 点对点网络如何保证其高度可靠性,特别是在节点频繁变动的情况下?

点对点网络(P2P)在节点频繁变动的情况下,保证其高度可靠性主要依赖于以下几个方面的机制和措施:

- 数据校验与重传机制:点对点协议(PPP)通过数据帧校验、序列号、确认和重传机制来确保数据的可靠性和顺序传输。例如,在以太网协议中,数据包会附加CRC校验码以保证数据的完整性,同时使用序列号和确认应答机制来确保数据的可靠传输。

- 分布式存储与冗余备份:为了应对节点动态变化带来的影响,P2P网络通常采用分布式存储和冗余备份的方式,这样即使某些节点失效或离开网络,其他节点仍能提供服务,从而保证了系统的高可用性。

- 弹性连接模式与路由算法:新一代对等网络系统强调了有序密钥空间、收敛路由算法和弹性连接模式的重要性。这些技术能够有效测量距离、实现固定步骤到达目的地以及确保节点之间持续连接,从而提高系统的容错能力和稳定性。

- 自适应调制技术:毫米波点对点传输技术可以减少网络拥塞,提高网络的可靠性和稳定性。通过自适应调制技术,根据信道的变化自动调整调制方式和传输速率,从而保证信号的稳定性和可靠性。

- 滑动窗口和超时重发:针对文件交换场景,可以通过附加控制信息、滑动窗口和超时重发等方法解决链路可能存在的失序与丢失问题。此外,结合使用MD5等校验码进行数据校验,可以及时发现并纠正数据毁损。

- 动态节点管理机制:在P2P网络中,节点可能会随时加入或离开网络,因此需要有相应的机制来处理节点的动态变化,确保网络的稳定运行。这些机制共同作用,确保了P2P框架下的高可靠性。

五、 点对点网络的抗攻击能力是如何设计和实现的?

点对点网络(P2P)的抗攻击能力主要通过多种机制和策略来设计和实现,以确保其在面对各种网络攻击时仍能保持稳定运行。

- 分布式信任关系:为了提高安全性,P2P网络通常采用分布式信任关系。这种机制允许节点之间建立信任关系,并通过这些信任关系进行数据传输和验证,从而防止恶意节点的入侵。

- 多源验证方案:在抵御分布式拒绝服务(DDoS)攻击方面,使用多源验证方案被证明是有效的。这种方法需要增加参数k的值以提高性能,同时限制通信范围可以有效防御DDoS攻击,但可能会影响真实参与者之间的通信。

- 节点分级与容错机制:一些研究提出了通过节点分级来防御DDoS攻击的方法,以提高网络的抗攻击弹性。此外,利用S/Kademlia分布式哈希表(DHT)可以实现容错和抗恶意攻击的能力。当一个节点失败或断开连接时,其邻居会将其从路由表中删除,并更新邻居的路由表以找到下一个最接近的节点,从而确保数据的持久性。

- 防火墙规则与客户端保护功能:为了减少潜在的攻击目标数量,可以使用Windows防火墙规则来限制工作站之间的直接通信。此外,Windows 8.1 和 Windows Server 2012 R2 引入了许多旨在防止点对点攻击的新功能,包括客户端和域功能级别(DFL)保护,增强了主机到主机的安全性。

- 云理论的信任域模型:该模型能够在广度和深度上科学地描述对等点在其生命期内的信任情况,实现信任度的合理量化,并具有较强的抗攻击能力。

- 去中心化与扩展性:P2P协议的优势之一是其去中心化、成本低廉、扩展性强和抗攻击能力强的特点。然而,这也带来了安全性问题和性能波动等劣势。

点对点网络的抗攻击能力是通过分布式信任关系、多源验证方案、节点分级与容错机制、防火墙规则与客户端保护功能以及云理论的信任域模型等多种手段综合设计和实现的。